Les attaques DDoS (Denial of Service distribué) représentent une menace omniprésente pour les entreprises et les infrastructures en ligne. Ces attaques malveillantes visent à submerger les sites web et les services en ligne avec un volume de trafic écrasant, entraînant des perturbations majeures et des temps d’arrêt.

Face à l’augmentation de la complexité et de la fréquence de ces attaques, comprendre et mettre en œuvre des stratégies de défense et de mitigation efficaces est devenu crucial. Cela permet de garantir la continuité des opérations et la sécurité des données.

Ce guide complet explore les fondamentaux des attaques DDoS, dévoile les méthodes d’attaque les plus courantes et propose des solutions concrètes pour protéger votre infrastructure numérique contre ces menaces insidieuses.

Que sont les attaques DDoS ?

Une attaque DDoS (Denial of Service Distribué) est une tactique malveillante visant à rendre une ressource en ligne, comme un site web ou un serveur, indisponible pour ses utilisateurs légitimes.

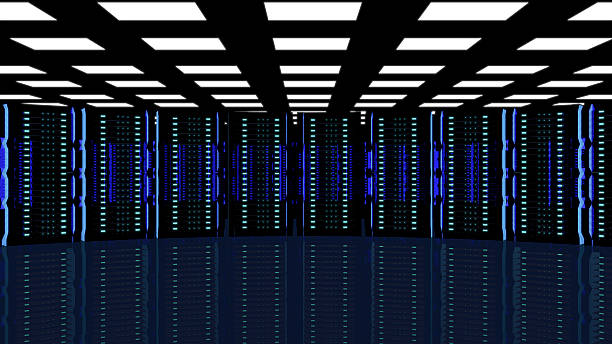

Ceci est accompli en submergeant la cible avec un volume massif de trafic internet provenant de multiples sources. Les attaquants utilisent souvent des réseaux de bots ou botnets pour générer ce trafic, rendant la défense particulièrement complexe.

Les attaques DDoS peuvent cibler diverses parties d’une infrastructure réseau, causant des perturbations majeures et des temps d’arrêt. La protection contre ces attaques nécessite des solutions spécialisées de mitigation DDoS pour filtrer le trafic malveillant et assurer la continuité du service.

Quelles sont les méthodes d’attaques DDoS utilisées ?

Attaques volumétriques

Les attaques volumétriques se caractérisent par l’envoi d’un volume énorme de requêtes vers une cible, dans le but de saturer la bande passante et de rendre le service inaccessible. Ces attaques exploitent généralement des techniques d’amplification, où un petit nombre de requêtes initiales est transformé en un trafic massif grâce à l’exploitation de serveurs vulnérables sur Internet.

Des exemples courants incluent l’amplification DNS et l’amplification NTP, qui peuvent multiplier le trafic par des facteurs significatifs, rendant la défense particulièrement ardue sans une infrastructure de mitigation robuste.

Attaques par épuisement des ressources

Les attaques par épuisement des ressources visent à consommer les ressources système de la cible, telles que le processeur (CPU), la mémoire vive (RAM) et les capacités de traitement des équipements réseau.

En ciblant spécifiquement les faiblesses des applications et des protocoles réseau, ces attaques peuvent réduire de manière critique les performances ou provoquer un arrêt total du service.

Les attaquants peuvent, par exemple, initier une multitude de connexions simultanées au serveur cible, épuisant ainsi les tables de connexion et empêchant de nouvelles requêtes légitimes d’être traitées.

Attaques d’application

Les attaques d’application se concentrent sur la couche la plus haute du modèle OSI, ciblant les applications web avec des requêtes apparemment légitimes qui exploitent les vulnérabilités spécifiques des applications.

Ces attaques peuvent prendre la forme d’inondations HTTP GET/POST, où des requêtes excessives sont envoyées pour épuiser les ressources de l’application web. Il peut s’agir également d’attaques par injection SQL qui visent à corrompre ou à extraire des données de la base de données sous-jacente.

Étant donné leur nature insidieuse, ces attaques requièrent une analyse approfondie du trafic pour être distinguées des requêtes légitimes, ce qui nécessite des systèmes de détection et de mitigation sophistiqués.

En combinant ces différentes méthodes, les attaquants peuvent orchestrer une campagne de DDoS complexe et difficile à atténuer. La clé pour se défendre contre de telles attaques réside dans une stratégie de sécurité multicouche qui inclut à la fois des solutions de prévention à l’avant-garde et des capacités de réponse rapide pour minimiser les impacts.

L’adoption de pratiques de sécurité robustes, couplée à une surveillance continue et à une planification de la continuité des opérations, est essentielle pour maintenir l’intégrité et la disponibilité des services en ligne face aux attaques DDoS.

Comment les attaques sont menées ?

Les attaques DDoS sont menées en utilisant un réseau de machines compromises, connu sous le nom de botnet, qui est contrôlé par l’attaquant. Chaque machine infectée ou bot, reçoit l’ordre d’envoyer des requêtes à la cible, créant un volume de trafic écrasant. Ces botnets peuvent être répartis à travers le monde, rendant l’origine de l’attaque difficile à tracer.

Les attaquants exploitent souvent des vulnérabilités dans des appareils connectés à Internet, comme des caméras de sécurité ou des DVR, pour créer des botnets. Une fois un appareil compromis, il peut être utilisé pour participer à l’attaque sans que le propriétaire s’en rende compte.

Les techniques d’amplification sont également couramment utilisées pour augmenter le volume du trafic. En exploitant les caractéristiques de certains protocoles réseau, les attaquants peuvent envoyer de petites requêtes à des serveurs intermédiaires, qui répondent ensuite avec des réponses beaucoup plus importantes à la cible, amplifiant ainsi l’efficacité de l’attaque.

Pour lancer une attaque DDoS, les cybercriminels n’ont pas besoin de compétences techniques avancées. Des services de DDoS à la demande sont disponibles sur le marché noir, permettant à quiconque de lancer des attaques contre des cibles spécifiques pour une somme modique.

Cette accessibilité augmente la fréquence et la diversité des attaques DDoS, représentant un défi constant pour la sécurité en ligne.

Protection et mitigation : les mesures efficaces

1. Planification de la réponse aux incidents

Une planification de la réponse aux incidents efficace est cruciale pour minimiser l’impact des attaques DDoS. Cela implique la création d’un plan d’action qui définit clairement les rôles et les responsabilités, les procédures de communication, et les étapes de réaction rapide lors d’une attaque.

Avoir un plan permet aux équipes de répondre de manière coordonnée, réduisant le temps de récupération et limitant les dommages.

2. Solutions de protection Anti-DDoS

Les solutions de protection Anti-DDoS sont spécialement conçues pour détecter, analyser et atténuer le trafic malveillant. Elles utilisent diverses techniques, comme le filtrage du trafic, l’équilibrage de charge, et la tarification des requêtes, pour empêcher le trafic d’attaque d’atteindre la cible.

En déployant ces solutions en amont de l’infrastructure cible, les entreprises peuvent efficacement réduire l’impact des attaques.

3. Redondance et résilience de l’infrastructure

Construire une infrastructure avec redondance et résilience est une stratégie clé pour se défendre contre les attaques DDoS. Cela signifie avoir des systèmes et des réseaux multiples capables de prendre le relais en cas de défaillance d’un composant dû à une attaque.

Cette approche assure la continuité des services, en dispersant le trafic à travers différentes zones géographiques et fournisseurs.

4. Collaboration avec les fournisseurs d’accès internet

Travailler en étroite collaboration avec les fournisseurs d’accès Internet (FAI) peut offrir une couche supplémentaire de protection contre les attaques DDoS. Les FAI peuvent implémenter des mesures de filtrage du trafic à un niveau supérieur, bloquant ou limitant le trafic d’attaque avant qu’il n’atteigne l’infrastructure de l’entreprise.

Cette collaboration peut aussi permettre une réponse plus rapide lors de la détection d’une attaque en cours.

Conclusion

Face à l’évolution constante des attaques DDoS, adopter une posture de défense proactive est essentiel pour sécuriser les actifs numériques et maintenir la continuité des services. En mettant en place une architecture résiliente, en exploitant des solutions de protection spécialisées, et en collaborant étroitement avec les fournisseurs d’accès et les partenaires de sécurité, les organisations peuvent renforcer leur capacité à détecter, à atténuer et à se remettre des attaques DDoS.

Ce guide a pour vocation de fournir les connaissances et les outils nécessaires pour naviguer dans le paysage complexe des menaces DDoS. Cela permettant ainsi aux entreprises de toutes tailles de protéger leur présence en ligne contre les interruptions et les perturbations malveillantes.

Si vous avez trouvé cet article intéressant, ou si vous pensez qu’il pourrait profiter à d’autres, n’hésitez pas à le partager sur vos réseaux sociaux. Que ce soit sur Facebook, Twitter, LinkedIn, ou tout autre réseau, chaque partage aide à diffuser ces informations utiles et à soutenir notre travail.

Laissez-nous également un commentaire ci-dessous pour partager vos pensées et vos expériences !